Критические уязвимости безопасности в Протоколе Модельного Контекста (MCP)

Протокол Модельного Контекста (MCP) представляет собой значительный шаг вперед в том, как большие языковые модели взаимодействуют с инструментами, сервисами и внешними источниками данных. Несмотря на его преимущества, MCP также вводит серьезные проблемы безопасности, включая пять основных уязвимостей: Порча Инструментов, Обновления с Уводом, Обман Агентов Извлечения, Подмена Серверов и Перекрестное Затенение Серверов. Каждая из этих уязвимостей эксплуатирует различные уровни инфраструктуры MCP и может угрожать безопасности пользователей и целостности данных.

Порча Инструментов

Порча Инструментов является одной из самых опасных уязвимостей в рамках MCP. Атакующий может внедрить вредоносное поведение в казалось бы безобидный инструмент. Например, инструмент, который выглядит как калькулятор, может выполнять несанкционированные действия, такие как удаление файлов или утечка данных. Это несоответствие между внешним видом и скрытой функциональностью делает порчу инструментов особенно опасной.

Обновления с Уводом

Обновления с Уводом касаются динамики доверия в средах, поддерживающих MCP. Изначально инструмент может работать корректно, но затем разработчик может выпустить обновление, которое внедрит вредоносное поведение. Это может привести к утечкам данных или повреждению файлов, поскольку модель продолжает доверять инструменту.

Обман Агентов Извлечения

Обман Агентов Извлечения (RADE) представляет собой косвенную, но мощную уязвимость. Модели используют инструменты извлечения для запроса данных, и злоумышленники могут вставлять вредоносные команды в общедоступные документы. Это может привести к тому, что модель выполнит нежелательные команды, что угрожает целостности контекстуально осведомленных агентов.

Подмена Серверов

Подмена Серверов является еще одной сложной угрозой в экосистемах MCP. Злоумышленник может создать фальшивый сервер, который имитирует легитимный, вводя в заблуждение модели и пользователей. Это может привести к краже учетных данных или несанкционированному выполнению команд.

Перекрестное Затенение Серверов

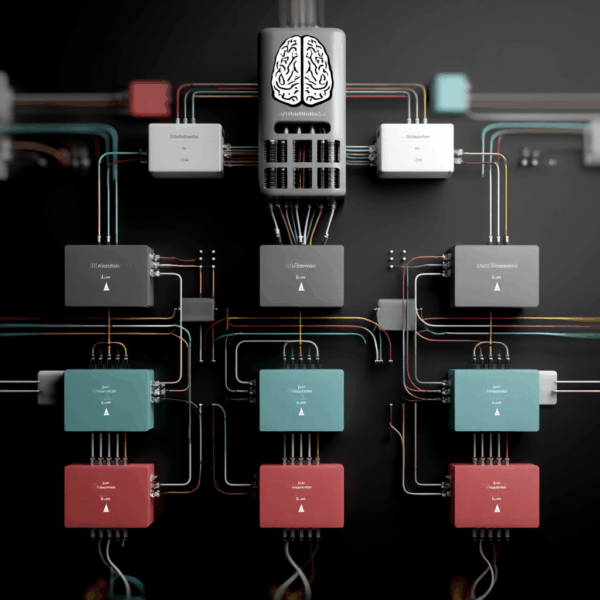

Перекрестное Затенение Серверов отражает уязвимость в контекстах с несколькими серверами, где один сервер может манипулировать поведением модели, внедряя некорректный контекст. Это может привести к выполнению неверных версий инструментов или следованию вредоносным инструкциям.

Заключение

Эти пять уязвимостей открывают критические слабости в текущей операционной среде Протокола Модельного Контекста. Важно решать эти угрозы, чтобы поддерживать доверие пользователей и обеспечить безопасное развертывание AI-агентов в реальных условиях.

Практические Рекомендации

Рассмотрите возможность автоматизации процессов и выявите моменты в взаимодействии с клиентами, где искусственный интеллект может добавить наибольшую ценность. Определите ключевые показатели эффективности (KPI), чтобы убедиться, что ваши инвестиции в AI действительно приносят положительный результат. Выбирайте инструменты, которые соответствуют вашим потребностям и позволяют настраивать их под ваши цели. Начните с небольшого проекта, соберите данные о его эффективности и постепенно расширяйте использование AI в вашей работе.

Если вам нужна помощь в управлении AI в бизнесе, свяжитесь с нами по адресу hello@itinai.ru. Чтобы быть в курсе последних новостей AI, подписывайтесь на наш Telegram https://t.me/itinai.

Пример AI-решения

Посмотрите на практический пример решения на базе AI: бот для продаж от https://itinai.ru/aisales, разработанный для автоматизации взаимодействия с клиентами круглосуточно и управления взаимодействиями на всех этапах клиентского пути.